ゼロトラスト・セキュリティモデル(英: zero trust security model)は、ITシステムの設計及び実装に関するモデルである。ゼロトラスト・アーキテクチャ(zero trust architecture、ZTA)とも呼ばれる。

ゼロトラスト・セキュリティモデルは「決して信用せず、常に検証せよ」という考えに基づいている。これは、たとえ社内LANなど許可されたネットワークに接続されていた場合や、事前に検証されていた場合でも、信用しない。最近の企業ネットワークは、相互接続されるゾーン、クラウドサービス、リモート環境やモバイル端末を接続するための設備、IoTデバイスのような従来にないようなIT機器で構成されていることが多くなっている。

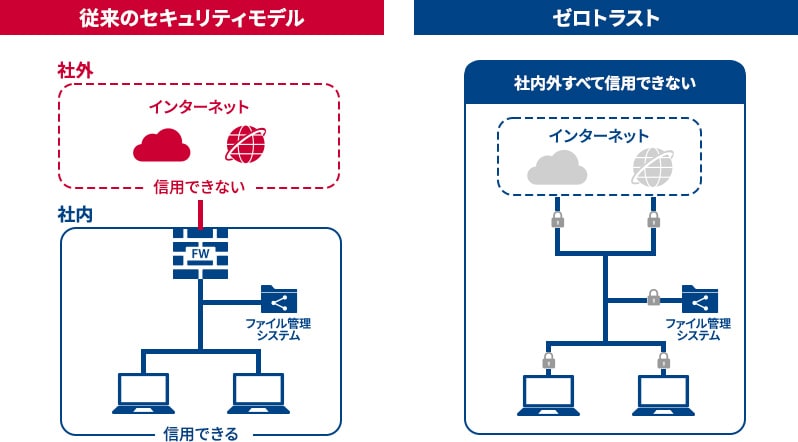

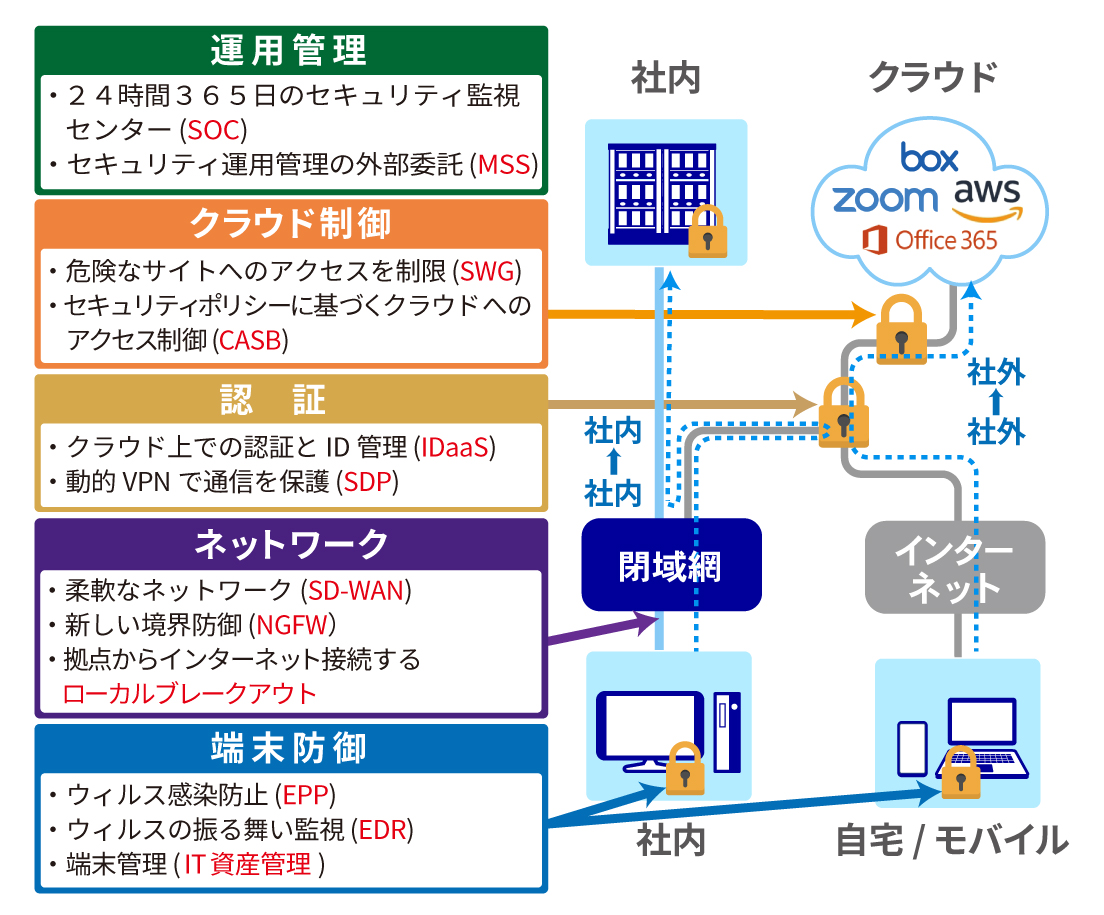

従来は、「企業内のネットワーク」とVPN経由で接続するデバイスは信用するという考え方であった。しかし、この考え方は、複雑なネットワークでは適用することができない。ゼロトラストという考え方では、場所に関係なくデバイスのIDと整合性の確認を含む相互認証を行う。これとユーザー認証を組み合わせることにより、アプリケーションとサービスへアクセスを承認する。

沿革

「ゼロトラスト」という言葉は、1994年4月、スティーブン・ポール・マーシュ(Stephen Paul Marsh)により、スターリング大学のコンピュータセキュリティに関する博士論文で発表された造語である。マーシュの研究は、「信頼を数学的に記述できる有限なものとして研究し、信頼の概念は道徳、倫理、合法性、正義、判断力といった人間の要素を超越するものである」というものだ。

組織のITシステムに対する境界を定義することについては、2003年にジェリコ・フォーラムによって強調され、当時「境界をなくす」と呼ばれていた傾向について議論された。2009年、GoogleはBeyondCorpと呼ばれるゼロトラスト・アーキテクチャを導入した。ゼロトラストモデルという言葉は、2010年にフォレスター・リサーチ(Forrester Research)のアナリストであるジョーン・キンデンバーグ(John Kindervag)により、企業におけるより厳格なサイバーセキュリティプログラムとアクセス制御を表すために使われた。しかし、モバイルやクラウドサービスの導入が進んだこともあり、ゼロトラスト・アーキテクチャが普及するまでには10年近くかかることになった。

2019年、国立サイバーセキュリティセンター(NCSC)は、ネットワーク・アーキテクトに対し、新しいITの展開、特にクラウドサービスの大幅な利用が予定されている場合は、ゼロトラストを検討するよう勧告した。

Dimensional ResearchによるセキュリティやITの専門家を対象としたグローバル調査(2021年10月)によると、ゼロトラストセキュリティの導入の背景として、セキュリティ脅威の増加(75%)、テレワークの普及(68%)、クラウドサービスの導入(56%)を主な要因として挙げている 。

原理と定義

2018年、米国ではNISTとNCCoE(National Cybersecurity Center of Excellence)のサイバーセキュリティ研究者がSP 800-207「Zero Trust Architecture」を発表した。この中で、ゼロトラスト(ZT)を、「ネットワークが危険にさらされていると見なされる状況で、情報システムやサービスにおいて正確なリクエスト毎のアクセスの許可する際の不確実性を減らすために設計された概念とアイデアの集合体」として定義している。ゼロトラストアーキテクチャ(ZTA)は、ゼロトラストの概念を活用した企業のサイバーセキュリティの計画で、コンポーネントの関係、ワークフローの計画、アクセスポリシーを含んでいる。したがって、ゼロトラストエンタープライズとは、ゼロトラスト・アーキテクチャの成果として企業に導入された仮想的なものも含むネットワークインフラ及び運用ポリシーのことを指す。

NCSCでは、従来とは異なる一貫したアプローチをとっている。ゼロトラスト・アーキテクチャの背景の重要な原則としては次のような物がある。

- 一度きりの強力なユーザーID

- ユーザー認証

- マシン認証

- ポリシーの遵守やデバイスの健全性などの追加のコンテキスト

- アプリケーションにアクセスするための認可ポリシー

- アプリケーション内のアクセス制御ポリシー

関連項目

- 信ぜよ、されど確認せよ - ロシアのことわざ

- Secure Access Service Edge(SASE) ゼロトラストの概念を含むソリューションの概念

脚注